بعد مرور عام على تحذيرات كاسبرسكي لاب من أن مجرمي الإنترنت سيبدؤون استخدام أدوات وتكتيكات مدعومة بما يعرف بـ “الهجمات المتقدمة المستمرة” APTS المنتشرة على المستوى المحلي، أكدت الشركة عودة ظهور عصابة الإلكترونية ولكن بإصدار جديد يعرف باسم Carbanak 2.0.

وقالت الشركة الروسية المتخصصة في أمن المعلومات إنها تمكنت من كشف النقاب عن مجموعتين إضافيتين تتبعان نفس الأسلوب: وهما عصابة Metel، وعصابة GCMAN.

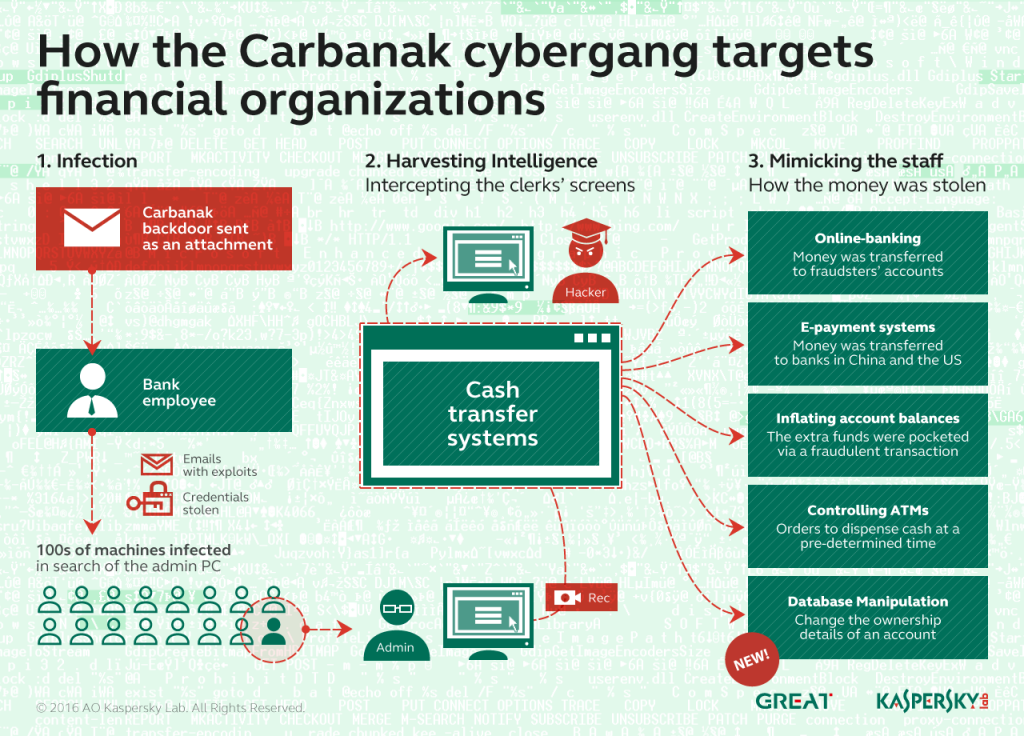

وأوضحت كاسبرسكي لاب أن هذه العصابة تستهدف المؤسسات المالية باستخدام نمط التحقيق السري في الهجمات المستمرة المتقدمة (APT) وبرمجيات خبيثة مصممة وفق أغراض محددة، إلى جانب البرامج النظامية وخطط جديدة ومبتكرة للحصول على النقد.

وقد أعلن فريق التحليلات والأبحاث العالمي في كاسبرسكي لاب عن ذلك خلال قمة كاسبرسكي لاب للتحليل الأمني (SAS)، وهو حدث سنوي يجمع أبرز باحثي ومطور برامج مكافحة البرمجيات الخبيثة ووكالات إنفاذ القوانين يربط الباحثون مكافحة البرمجيات الخبيثة والمطورين، ووكالات إنفاذ القانون العالمية وCERTs، وأعضاء من مجتمع الأبحاث الأمنية.

وقالت الشركة إن عصابة مجرمي الإنترنت Metel تستخدم الكثير من الخدع في خططها الهجومية، إلا أن المثير للاهتمام بشأنها أن لديها خطط، وصفتها كاسبرسكي لاب بأنها ذكية للغاية، فمن خلال تمكنها من التحكم بالأجهزة داخل البنوك التي تتيح الوصول إلى المعاملات النقدية (مثل أجهزة الحاسب المثبتة في مراكز الاتصال / دعم العملاء)، تستطيع العصابة التحكم أتمتة حركة لفافات أوراق قيد معاملات أجهزة الصراف الآلي.

وتضمن إمكانية التحكم بحركة لفافات أوراق قيد معاملات أجهزة الصراف الآلي بقاء رصيد بطاقات الخصم من الحساب على حاله ودون تغيير، بصرف النظر عن عدد المعاملات التي تم إجراؤه عن طريق أجهزة الصراف الآلي.

وعلق سيرغي غولوفانوف، الباحث الأمني الرئيسي في فريق التحليلات والأبحاث العالمي في كاسبرسكي لاب بالقول، “من الملاحظ أن المرحلة النشطة لهجمات الإنترنت قد أصبحت في الوقت الحاضر أقصر مدة. وعندما أصبح المهاجمون أكثر مهارة في عملية معينة، فلا يستغرق الأمر معهم سوى أيام معدودة فقط أو أسبوع لسرقة وتشغيل ما يريدون”.

وخلال تحقيقات المختبر الجنائي، توصل خبراء كاسبرسكي لاب إلى أن عصابة Metele الإلكترونية تحقق إصابتها الأولية عن طريق رسائل بريد إلكتروني خبيثة مصممة خصيصًا لهذا الغرض وتكون مصحوبة بمرفقات خبيثة، وكذلك من خلال رزمة برمجيات Niteris الخبيثة التي تستغل الثغرات الأمنية غير المكتشفة في متصفح الضحية.

وبمجرد أن تتغلغل في الشبكة، يستخدم مجرمو الإنترنت أدوات نظامية وشرعية للتحرك أفقيًا، وقرصنة مركز التحكم في الدومين (Domain) المحلي، وفي نهاية المطاف، تحديد والتمكن من التحكم بجميع أجهزة الحاسب المستخدمة من قبل موظفي البنك المسؤولين عن إنجاز معاملات بطاقات الدفع.

وأكدت كاسبرسكي لاب أن عصابة Metel الإلكترونية ما تزال نشطة والتحقيق في أنشطتها يجري على قدم وساق. كما أكدت أنه لم تسجل هناك هجمات لها إلى حد ما خارج روسيا. ومع ذلك، هناك ما يدعو للشك بأن العدوى منتشرة على نطاق واسع، لذا نصحت الشركة البنوك حول العالم بالتحقق وقائيًا واستباقيًا من خلوها من الإصابة.

وقالت الشركة إن جميع العصابات الثلاث التي تم اكتشافها تتحول نحو استخدام البرمجيات الخبيثة المصحوبة بالبرامج النظامية في عملياتها الاحتيالية: “فلماذا يتحمل مجرمو الإنترنت عناء كتابة الكثير من الأدوات الخبيثة، في حين بمقدورهم استخدام البرمجيات النظامية لتحقيق غرضهم الخبيث ودون لفت المزيد من الأنظار والتحذيرات نحوهم؟”.

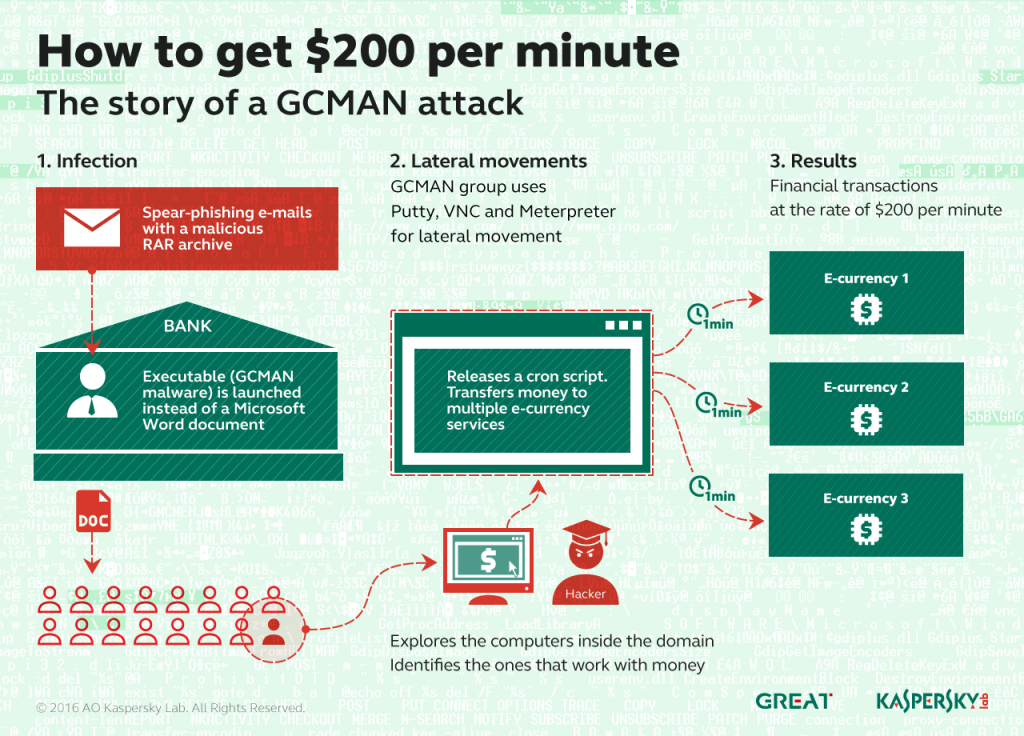

وفيما يتعلق بالتخفي والتواري عن الأنظار، ذكرت كاسبرسكي لاب أن عصابة GCMAN الإلكترونية ذهبت إلى أبعد وأخطر من ذلك، إذ تمكنت في بعض الأحيان من شن هجوم ناجح على الشركة من دون استخدام أي برمجية خبيثة أو عن طريق تشغيل أدوات نظامية وأدوات ((Pentesting فقط.

وأظهرت الحالات التي قام خبراء كاسبرسكي لاب بالتحقيق فيها، أن عصابة GCMAN الإلكترونية قد لجأت لاستخدام وسائل مثل Putty وVNC و Meterpreter للتحرك أفقيًا من خلال الشبكة إلى أن وصل المهاجمون إلى أي جهاز يمكن استخدامه لتحويل الأموال إلى خدمات العملة الإلكترونية من دون تنبيه النظم المصرفية الأخرى.

وقد لاحظت كاسبرسكي لاب، بعد رصد هجوم واحد فقط، أن مجرمي الإنترنت قد مكثوا في الشبكة لمدة سنة ونصف قبل تفعيل عملية السرقة. وكان يجري تحويل الأموال على شكل مبالغ تقارب 200 دولار أميركي، وهو الحد الأقصى للمدفوعات المجهولة في روسيا. وفي كل دقيقة كان مبرمج CRON يطلق إصدار خبيثًا جديدًا، وتبعًا لذلك يتم تحويل مبلغ آخر من المال إلى حسابات بالعملات الإلكترونية تعود إلى مجرمي تحويل الأموال. وقد تم إرسال أوامر المعاملة مباشرة إلى قنوات الدفع في البنك المعني ولم تظهر في أي من أنظمة البنك الداخلية.

وأشارت كاسبرسكي لاب إلى أن عصابة Carbanak 2.0 الإلكترونية تعد نقطة تحول تشير إلى إعادة ظهور هجمات Carbanak المستمرة المتقدمة (APT)، والتي تستخدم الأدوات والتقنيات ذاتها ولكن مع ضحية مختلفة وتتبع نهجا مبتكرًا للاستيلاء على النقد.

وأضافت الشركة أن أهداف عصابة Carbanak 2.0 في العام 2015 لم تقتصر على البنوك فقط، بل كانت إدارات الميزانية والمحاسبة في الشركات محط اهتمامها أيضًا. ومن الأمثلة عن الحالات التي رصدتها كاسبرسكي لاب أن عصابة Carbanak 2.0 الإلكترونية تمكنت من الوصول إلى إحدى المؤسسات المالية وشرعت في تغيير مستندات تفويض الملكية لواحدة من كبرى الشركات. وقد تم تعديل المعلومات لتحديده على أنه مساهم في الشركة، عن طريق معلومات الهوية الخاصة به.

وأضاف سيرغي غولوفانوف بقوله محذرًا، “إن الهجمات على المؤسسات المالية المكتشفة في العام 2015 تشير إلى اتجاه عدائي مقلق لمجرمي الإنترنت الذين يتبعون نهج الهجمات المستمرة المتقدمة (APT)”.

وأشار غولوفانوف إلى أن عصابة Carbanak الإلكترونية لم تكن الأولى من ضمن أولئك الكثيرين، إذ إن مجرمي الإنترنت يتعلمون الآن وبوتيرة أسرع كيفية استخدام تقنيات جديدة في عملياتهم، “ونلاحظ بأن الكثيرين منهم يتحولون من الهجوم على المستخدمين إلى مهاجمة البنوك مباشرة”.

وأوضح غولوفانوف أن منطق عمل المهاجمين بسيط للغاية، فهو يعتمد على مكان وجود الأموال”. وأضاف بقوله، “نحن نسعى إلى عرض وتحديد كيفية ومكان قيام العصابة بشن الهجمات الخبيثة على أموالكم”.

وتوقع غولوفانوف أنه بعد هجمات عصابة GCMAN الإلكترونية، ستحرص البنوك على التحقق من توفر الحماية الأمنية لخوادمهم المصرفية، وهو ينصح، في حالة عصابة Carbanak الإلكترونية، بحماية قاعدة البيانات الخاصة بالبنوك والتي تحتوي على معلومات عن أصحاب الحسابات، وليس فقط أرصدتهم.

وقالت كاسبرسكي لاب إن منتجاتها تمكنت من النجاح في الكشف عن ومنع البرمجيات الخبيثة المستخدمة من قبل عصابات Carbanak 2.0 و Metel و GCMANالإلكترونية.

وتطلق الشركة كذلك مؤشرات مهمة حول الثغرات الأمنية وغيرها من البيانات لمساعدة الشركات في سعيها لتتبع هذه العصابات الإلكترونية في شبكات الشركات.

وتنصح كاسبرسكي لاب جميع الشركات بإجراء مسح دقيق لشبكاتها للتأكد من خلوها من عصابات Carbanak 2.0 و Metel و GCMAN الإلكترونية، وفي حال رصد أي منها، العمل على تنظيف أنظمتهم وإبلاغ هيئات إنفاذ القانون عن هذا الهجوم.